网络安全成熟度模型认证(CMMC)

网络安全成熟度模型认证(CMMC)认证框架对美国网络安全的影响.S. 国防部(DoD)承包商、供应链、解决方案提供商和系统集成商.

什么是网络安全成熟度模型认证(CMMC)?

CMMC是网络安全成熟度模型认证, which is in development to help protect the Department of Defense’s supply chain from cybersecurity related threats. 国防部在未来的合同中包含了针对CMMC成熟度模型的认证需求, 也包括分包商吗. 供应链, 在国防部圈子里被称为国防工业基地或DIB, could potentially be the target of the nation’s adversaries because vendors in the DIB may have sensitive or confidential information related to the nation’s security. 其理念是,没有一个安全的基础,所有的功能都处于危险之中. 网络安全应成为国防工业基础各个方面的基础.

为什么要创建CMMC?

外国对手对美国国防部(DoD)供应链的全球网络攻击, 行业竞争对手, 以及国际犯罪分子是美国国家安全最关注的问题. 中国等国家, 俄罗斯, 朝鲜向美国转移了6000多亿美元(占全球GDP的1%)。, 据艾伦·洛德说, 负责采办和维持的国防部副部长. 即使在今天, these bad actors are using the COVID-19 p和emic as cover for their nefarious actions while organizations are distracted as they extend their business operations from physical offices to individuals’ homes.

CMMC适用于谁?

30万家公司在某种程度上参与了国防工业基地(DIB), 无论是直接与国防部签订合同,还是作为大公司的分包商. 不管和国防部的关系如何, 所有供应链承包商都需要获得至少1级认证.

什么是CMMC认证过程?

CMMC计划主要由国防部负责采办的副部长办公室推动. 一般, 认证过程将类似于许多其他认证或网络安全评估, 例如ISO或FedRAMP. 第一个, an accreditation body was put together in order to form the rules 和 framework around the entire assessment 和 certification process. Assessment bodies must then apply to 认可机构 to accredit their organization to be able to perform CMMC assessments 和 then train 和 certify their workforce to perform the assessment work. 评估机构完成认可后, 培训, 人员认证流程, 然后他们将能够执行CMMC评估来认证客户.

谁是CMMC评估员?

整个2020年,这一进程一直在向前推进, 从CMMC认证委员会的成立开始, 或CMMC-AB. The AB was initially compromised of a board made entirely of volunteers working to put together a framework for assessment bodies, 专业人士, 以及寻求认证的组织. 框架包括标准本身, 认证的要求, 评估和认证的过程, 和培训. cmc - ab建立了临时评估员的测试程序. These assessors are a select smaller pool from the assessment space that is currently being trained to perform assessments on a provisional basis. The DoD has selected very specific contracts that are currently going through the acquisition process with the new CMMC requirements to serve as a beta test for the beta/provisional assessments. 这个经过仔细考虑的测试步骤将允许遵从性评估人员, 认可机构, 行业, 和 the DoD CMMC PMO to perform a few assessments 和 then evaluate the process to determine what is going to work best.

在进行这些临时评估之后, cmc - ab将推进更大规模的培训, 评税公司认可, 以及需求的最终确定. cmc - ab在建立认证生态系统的过程中仍处于非常早期的阶段. The current phase of the pilot is considered the Provisional phase 和 involves a limited number of provisional assessors 和 their associated certification bodies (or third-party assessment organizations). 国防部今年将试行不超过15个合同,直到2025年才会完全实施该要求.

2021年2月, 省级政府解决方案(PGS), NIST和FISMA评估的领导者,LBMC的战略合作伙伴, became one of the first organizations recognized as a CMMC-AB 批准d Certified Third-Party Assessment Organization (C3PAO). 阅读更多关于PGS和LBMC如何合作提供CMMC评估服务的信息: http://www.24-7pressrelease.com/press-release/479289/provincia-government-solutions-among-first-organizations-to-achieve-c3pao-status-and-announces-cmmc-partnership-with-lbmc

什么时候需要CMMC?

一般, 如果你是国防部的承包商或供应商,CMMC是你可能需要担心的事情, 或国防部承包商的分包商. 然而, the DoD 和 CMMC accreditation body have indicated that the DoD will be deploying the requirement in new contracts over a period of years. CMMC要求不期望被插入到现行合同中. Even though you may not have to worry about it right this minute – it’s never too early to start considering your security posture.

对CMMC有问题吗? LBMC可以帮助您的组织准备并获得CMMC认证. 联系 我们现在.

播客:什么是网络安全成熟度模型认证(CMMC)?

在这一集 网络安全意识, Caryn Woolley加入Bill Dean讨论网络安全成熟度模型认证(CMMC). Tune in to learn why the Department of Defense (DoD) created the new cybersecurity assessment to improve the security of government contractors 和 subcontractors. 在这一集里, Caryn explains the five certification levels that reflect the maturity 和 reliability of a company’s cybersecurity infrastructure to safeguard sensitive government information on contractors’ information systems. She also provides more information on the current state of the CMMC 和 what steps DoD contractors can take now to prepare.

CMMC框架

根据 国防部负责采办的副部长办公室 & 维护, the CMMC framework contains five maturity 流程 和 171 cybersecurity best practices progressing across five maturity levels. CMMC成熟度过程将网络安全活动制度化,以确保它们是一致的, 可重复的, 高质量的. The CMMC framework is coupled with a certification program to verify the implementation of 流程 和 practices.

cmmc5的等级是什么?

CMMC实践提供了一系列跨级别的缓解, 从1级的基本防护开始, 将对受控非机密信息(CUI)的广泛保护提升至第3级, 并最终降低4级和5级高级持续性威胁(apt)的风险.

CMMC如何带您通过5个级别的网络安全,有哪些实际的例子?

从共同安全程序的角度来看,

示例1 -事件响应:

- 第1级,基本网络卫生,不直接处理事件响应

- 二级,中级网络卫生,记录事件响应程序

- 3级, 良好的网络卫生, 管理阶段, 包括管理报告事件和向适当级别报告的实践

- 4级, 积极的网络卫生, 包括持续审查事件和建立响应能力

- 5级, 先进/进步网络卫生, 事件响应能力包括异常活动和建立CIRT

要求:

| 水平 | 数量 | 实践 |

| 2 | IR.2.096 | 根据预先定义的程序制定和实施对已宣布事件的响应. |

| 3 | IR.3.098 | Track, 文档, 并向指定的官员和/或机构报告事件,包括内部和外部的组织. |

| 4 | IR.4.101 | 建立和维护安全运营中心能力,促进24/7响应能力. |

| 5 | IR.5.102 | 使用手动和自动的组合, 对符合事件模式的异常活动的实时响应. |

| 5 | IR.5.108 | Establish 和 maintain a cyber incident response team that can investigate an issue physically or virtually at any location within 24 hours. |

例2 -执行配置和变更管理:

- 级别1的成熟度不需要此功能.

- 在2级, 控制侧重于控制实践的文档,我们将介绍安全配置, 变更控制跟踪, 安全影响分析

- 3级, 围绕配置的控制变得更加成熟,并进展到已管理状态, 需要物理和逻辑访问限制, 删除不必要的功能, 以及白名单/黑名单访问软件限制.

- 级别4引入了基于管理评审的应用程序白名单

- 第5级引入了一个持续审查有效性的过程,它引入了优化. 在这种时尚中观看越来越成熟, 改进的安全态势, 和 how the capability around configuration becomes more 和 more ingrained in how the organization does business.

要求:

| 水平 | 数量 | 实践 |

| 2 | CM.2.064 | Establish 和 enforce security configuration settings for information technology products employed in organizational systems. |

| 2 | CM.2.065 | 跟踪、审查、批准或不批准,并记录组织系统的变更. |

| 2 | CM.2.066 | 在实施之前分析变更的安全影响. |

| 3 | CM.3.067 | 定义, 文档, 批准, 并执行与组织系统变更相关的物理和逻辑访问限制. |

| 3 | CM.3.068 | 限制, 禁用, 或者防止使用不必要的程序, 功能, 港口, 协议, 和服务. |

| 3 | CM.3.069 | 应用例外拒绝(黑名单)策略,防止使用未经授权的软件或拒绝所有, 允许执行授权软件的例外允许(白名单)策略. |

| 4 | CM.4.073 | 对组织确定的系统采用应用程序白名单和应用程序审查流程. |

| 5 | CM.5.074 | Verify the integrity 和 correctness of security critical or essential software as defined by the organization (e.g.信任的根、形式验证或加密签名). |

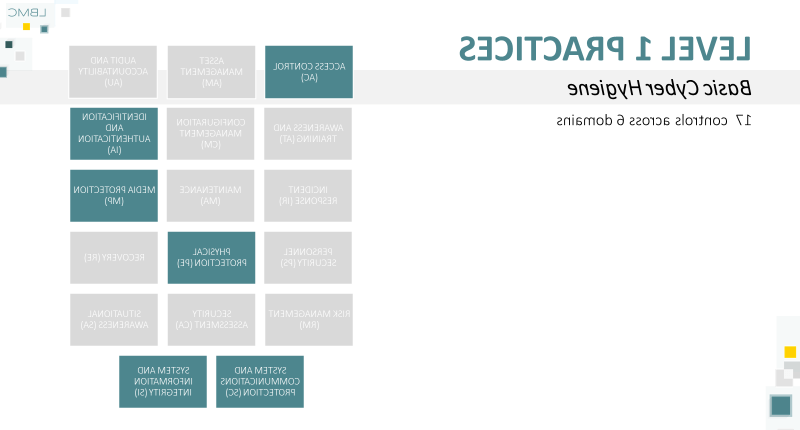

前3个级别的安全域添加

- 1级,跨越6个域的17个控件:

- 访问控制(ac)

- 识别和认证(ia)

- 媒体保护(mp)

- 物理保护(pe)

- 系统和通信保护(sc)

- 系统和信息完整性(si)

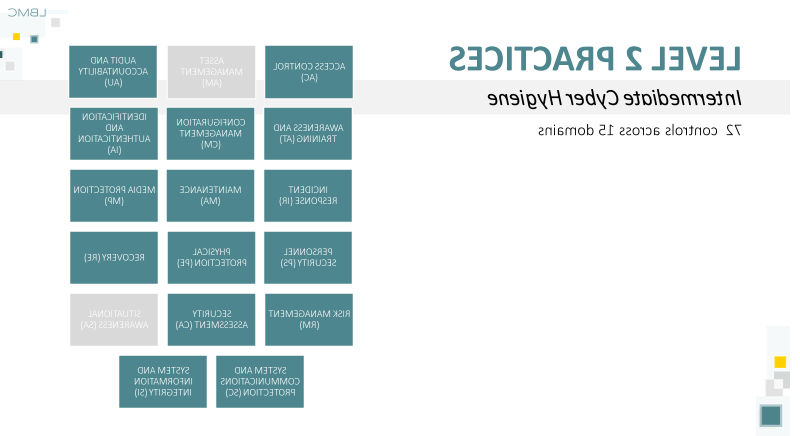

- 第2级,72个控件跨越15个域,这增加了:

- 审计和问责制(au)

- 认识和培训(网址:

- 配置管理(cm)

- 事件响应(ir)

- 维护(MA)

- 人事保安(ps)

- 恢复(RE)

- 风险管理(rm)

- 安全评估(ca)

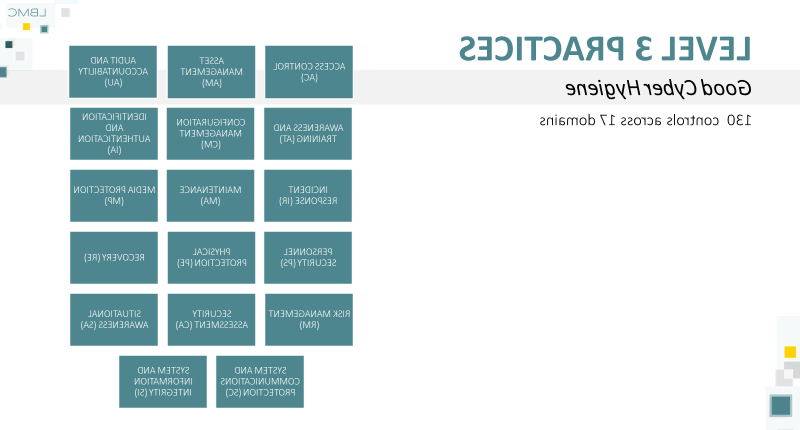

- 三级130控制17个域,其中增加:

- 资产管理(am)

- 态势感知(sa)

大多数公司将落入第1级,那么这17个控制是什么呢?

这17项控制实际上是大多数公司已经在做的事情, 您可能只需要将它们形式化一点,以便为审计做好准备. 这些基本功能包括使用用户id和有效密码, 限制系统访问, 和功能, 消毒媒体, 限制/记录/控制物理访问和控制访问者, 控制系统边界(通常通过防火墙和DMZ), 修补漏洞, 和, 最后但同样重要的, 恶意代码保护,更新和扫描.

以下是这17个控件的外观:

- 限制授权用户访问信息系统, 代表授权用户的进程, 或设备(包括其他信息系统).

- Limit information system access to the types of transactions 和功能 that authorized users are permitted to execute.

- 验证和控制/限制外部信息系统的连接和使用.

- 控制在公共信息系统上发布或处理的信息.

- 识别信息系统用户、代表用户的过程或设备.

- 验证(或验证)这些用户的身份, 流程, 或设备, 作为允许访问组织信息系统的先决条件.

- Sanitize or destroy information system media containing Federal Contract Information before disposal or release for reuse.

- 限制对组织信息系统的物理访问, 设备, 并将各自的操作环境交给授权人员.

- 陪同访客并监控访客活动.

- 维护物理访问的审计日志.

- 控制和管理物理接入设备.

- 监视、控制和保护组织通信(1.e., information transmitted or received by organizational information systems) at the external boundaries 和 key internal boundaries of the information systems.

- Implement subnetworks for publicly accessible system components that are physically or logically separated from internal networks.

- 及时发现、报告和纠正信息和信息系统的缺陷.

- 在组织信息系统的适当位置提供针对恶意代码的保护.

- 当新版本可用时,更新恶意代码保护机制.

- Perform periodic scans of the information system 和 real-time scans of files from external sources as files are downloaded, 打开, 或执行.

当我移动到第2层时会是什么样子?

还有55个额外的控制,总共72个. 这个列表可能太长了,不能全部包含在这里. 但是为了让你们了解我们在看什么.

- 访问控制和识别/授权, 在第一级, 侧重于限制对系统和功能的访问, 使用身份验证机制和标识符, 并保持对外部和公共访问系统的访问控制, 现在更进一步. 级别2添加隐私/安全通知, 便携式设备存储的限制, 最小特权, 会话锁, 登录尝试限制, 无线控制, 远程访问控制, 以及具体的密码管理和加密要求

- 系统与通讯, 哪一个级别1需要防火墙类型的边界保护和DMZ的实现, 增加围绕协作工具的远程控制和网络设备管理会话加密的控制.

也, 为什么一家公司要去获得二级认证, 当国防部只要求1级或3级时? 第2级表示正在向第3级迈进的公司的过渡状态. 比如说, 贵公司希望签订一份需要三级证书的合同, 但你的安全状况还没到那个地步, 您可以获得2级认证,以更好地展示您当前的过渡状态. 目前,在合同奖励之前不需要合同认证级别. So, the transition state of level 2 certification could help your organization show progress at contract proposals ahead of contract award.

好的,告诉我第3、4、5层的情况?

第3级是另一个重大进步,增加了58个控件,总共有130个控件. 对于一个不太成熟的安全项目来说,提升到第3级可能意义重大. 第三级是良好的网络卫生. 虽然大多数公司将解决第3级出现的大部分风险, 他们可能没有按照这些要求的特殊性来做. 此外,能够显示这些控件的实现可能是一个挑战. 三级, 您不仅有政策/程序需求, 还有与持续实施控制有关的计划.

回到前面的两个例子, 访问控制, 哪个从1级的4到2级的14, 现在又增加了8个,总共有22个控件. 然后是鉴定和认证, 从1级的2到2级的7, 现在又增加了4个,总共有11个控件. 为这两个域添加的控件类型-无线的附加控件, 远程访问, 职责分离, 特权用户、移动设备、加密和多因素身份验证.

系统与通讯——从1级的2分开始到2级的4分, 现在又增加了15个,总共19个控件. 其他需求包括更具体的防火墙, 远程访问, 加密技术, 围绕移动代码的新需求, 网络电话, 会话控制, 以及密钥管理.

第4级和第5级引入了最少的主动网络控制和高级网络保护. 这些级别适用于拥有比3级更敏感信息的公司. 在CMMC的最初试点阶段, 重点是1级到3级,4级和5级被认为是未来的状态. 尽管如此,还是有人提议控制辐射水平.

让我们回到访问控制的领域,看看我们为第4级添加了什么:

- 控制连接系统安全域之间的信息流.

- 定期审查和更新CUI程序访问权限.

- 根据组织定义的风险因素(如一天中的时间)限制远程网络访问, 通道位置, 物理位置, 网络连接状态, 并测量当前用户和角色的属性.

第5级:

- 识别并降低与连接到网络的未识别无线接入点相关的风险.

对CMMC级别有问题吗? LBMC可以帮助您的组织准备和驾驭CMMC框架. 联系 我们现在.